Un estudio reciente de la industria ha revelado que el 67% de las empresas ha experimentado un incidente de seguridad de IoT. Se ha afirmado que los dispositivos IoT (Internet de las Cosas) y OT (Tecnología operativa), desde televisores y elevadores inteligentes hasta bombas de infusión hospitalaria y controladores industriales PLC, son vulnerables y fáciles de hackear.

Y es que muchos de estos dispositivos vienen con defectos de seguridad listos para usar, como contraseñas débiles o codificadas, configuraciones incorrectas en el sistema operativo y Vulnerabilidades y Exposiciones Comunes (CVE, por sus siglas en inglés).

Dana Katz, gerente de Marketing de Producto en Check Point, ha publicado que sus debilidades de seguridad inherentes y el hecho de que están mal protegidos han de los dispositivos IoT un objetivo atractivo para los malos actores.

“Los piratas informáticos buscan continuamente formas de explotar las vulnerabilidades de los dispositivos para poder atacarlos o utilizarlos mejor como punto de entrada a la red corporativa”.

Por ejemplo, las cámaras IP se pueden usar para espiar a los usuarios; los dispositivos IoT médicos se pueden apagar y la infraestructura crítica (como los controladores de la red eléctrica) puede ser asumida para generar daños colosales. “El riesgo es alto y las empresas de diferentes industrias están expuestas”.

Para Katz, una forma efectiva de reducir la exposición al riesgo de IoT es realizar una evaluación de riesgos de seguridad para el firmware del dispositivo IoT de forma avanzada.

Estas evaluaciones podrían ayudar a los fabricantes de IoT a lanzar dispositivos con una mejor postura de seguridad, proporcionar a sus clientes una tranquilidad de seguridad y también cumplir con la emergente regulación de seguridad de IoT.

También pueden ayudar a las organizaciones de TI (Tecnología de la Información) a tomar mejores decisiones de seguridad de IoT antes de comprar o conectar nuevos dispositivos IoT a sus redes.

Evaluación de riesgos IoT

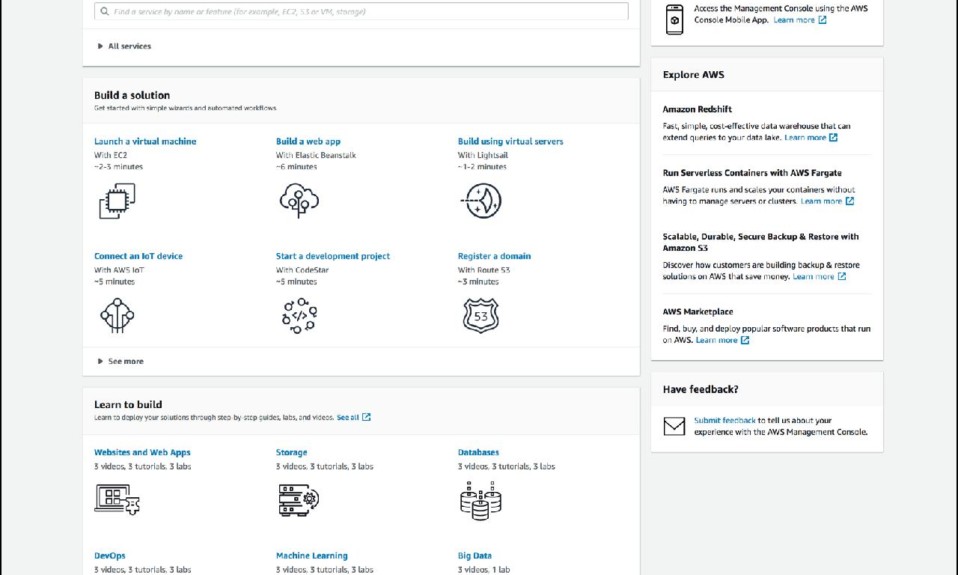

De acuerdo a Dana Katz, una nueva tecnología recientemente agregada a la solución de seguridad Check Point IoT, con la adquisición de Cymplify, permite producir un informe detallado de evaluación de riesgos de firmware de IoT para cada dispositivo.

Este informe reflejaría una específica evaluación de riesgos del firmware basada en inteligencia de tratamiento actualizada de IoT. Así, al usar un servicio basado en la nube, tanto los desarrolladores de IoT como los gerentes de TI pueden producir rápidamente dicho informe en cuestión de minutos y sin necesidad del código fuente del firmware.

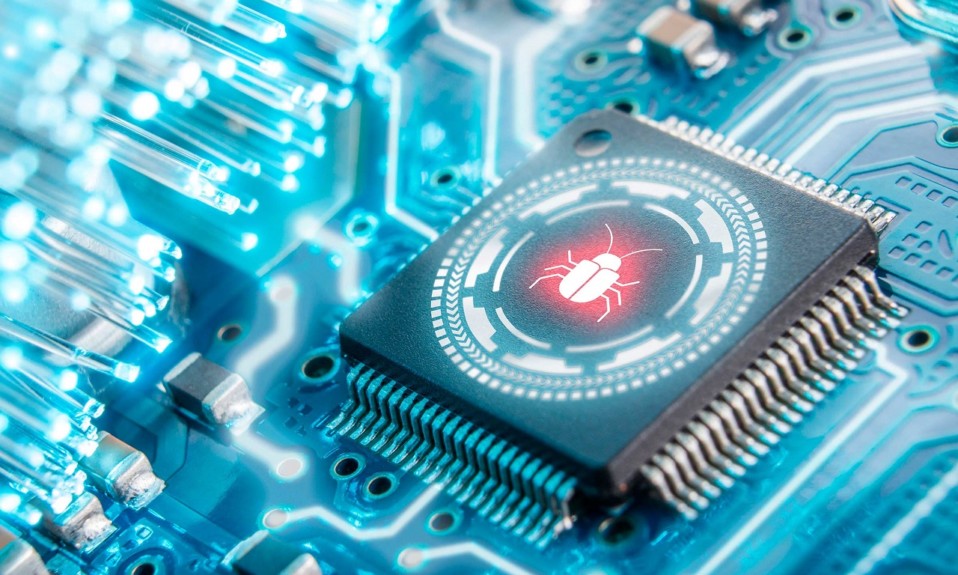

“Los IO firmware de informe de evaluación de riesgos presenta el conjunto de los problemas de seguridad inherentes asociados con un firmware específico, incluso si están relacionados con los 3 rd componentes de otros fabricantes que estaban incrustados en el firmware durante el desarrollo (una práctica muy común en el desarrollo de la IO)”.

Se ha detallado que el informe también ofrece pasos prácticos de mitigación para reducir la exposición que puede ser beneficiosa, tanto para quienes fabrican los dispositivos IoT, como para aquellos que los implementan.

El informe, según Katz, además incluye la evaluación de la fuerza de las credenciales de firmware para detectar y alertar sobre el uso de credenciales fácilmente forzadas, disponibles públicamente o que no se pueden cambiar.

“Durante la evaluación, comparamos las configuraciones de credenciales de firmware con las listas de contraseñas disponibles públicamente (como la que se usó para el ataque Mirai) y ejecutamos una fuerza bruta en el dispositivo para identificar contraseñas débiles o adivinables”.

Lista de vulnerabilidades

Igualmente se ha conocido que el informe proporciona una lista de todos las CVE asociadas con el firmware específico. Entonces, después de extraer el firmware del dispositivo, ejecuta automáticamente una búsqueda de CVE en el sitio web MITRE y clasifica cada base de vulnerabilidad en su gravedad y vector de ataque (ataque físico / de red).

“El Informe de evaluación de firmware incluye detalles adicionales sobre la configuración incorrecta del sistema operativo, la seguridad de las claves privadas y los dominios enumerados”.

Se ha recordado que Check Point adquirió recientemente Cymplify Security para ampliar su oferta de seguridad de IoT con una tecnología de protección de tiempo de ejecución única en el dispositivo.

Ahora, con la nueva tecnología, es posible tomar una cámara IP, un Smart TV, un controlador de elevador o una bomba de infusión y, de manera rápida, analizarla, endurecerla y protegerla contra ataques conocidos y de día cero.