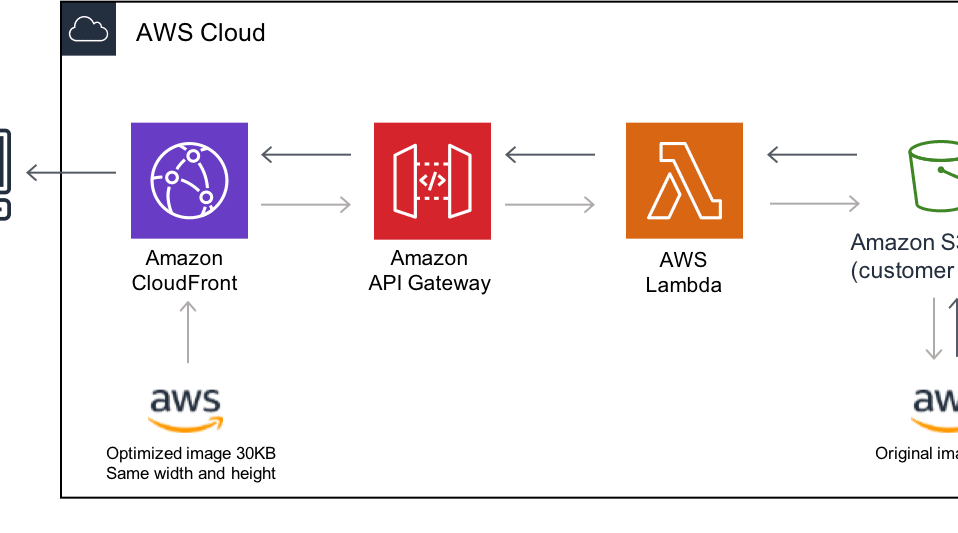

Desde Amazon Web Services (AWS), el brazo cloud de Amazon, se ha indicado que la seguridad en la nube es su mayor prioridad y el impulsor para empresas de diversos sectores, incluso de clientes altamente regulados que ejecutan aplicaciones y cargas de trabajo críticas en la nube.

Se ha señalado que todos los clientes se benefician de los controles de seguridad de AWS y que aún tienen la posibilidad de implementar sus propios controles de modo adicional, atendiendo así a sus necesidades de negocio, regulaciones o incluso políticas de seguridad y privacidad de forma ágil.

En un comunicado de prensa se ha añadido que los clientes también cuentan con un conjunto adicional de recursos, como los documentos y las mejores prácticas, para apoyarles de manera segura en la definición de sus jornadas para la nube.

Precisamente, uno de esos documentos es el CIS Amazon Web Services Foundations, publicado por el Center for Internet Security (CIS), conocido benchmark técnico para la implementación de mejores prácticas de seguridad en entornos tecnológicos.

“CIS Amazon Web Services Foundations es un documento técnico que detalla las mejores prácticas de configuración e implementación de controles y auditoría para que pueda tener un entorno seguro en la nube AWS”.

Estos controles de seguridad fundamentales que se pueden implementar en la nube AWS y que están documentados en CIS Amazon Web Services Foundations, representan una referencia para establecer la configuración de seguridad inicial para los entornos en la nube AWS.

Monitoreo de seguridad

Una vez adoptados los controles del CIS para el entorno, el usuario podrá monitorearlos y definir métricas para un ambiente dinámico y de múltiples cuentas.

Y es que en la Nube AWS es posible implementar un mecanismo de monitoreo continuo, proporcionando la identificación del estado de conformidades de configuración y cumplimiento de políticas de seguridad en tiempo casi real.

Se ha referido que el AWS Security Hub es uno de los servicios que se pueden utilizar para supervisar el estado de las configuraciones sugeridas por CIS Amazon Web Services Foundations.

“Lanzado en el Re: Invent de 2018, entre otras cosas, permite obtener una visión agregada y unificada de descubrimientos de seguridad en su ambiente, utilizando información generada por los servicios de seguridad AWS como Amazon GuardDuty, Amazon Inspector, Amazon Macie o aún a través de soluciones de socios que se integran con el Security Hub”.

AWS Security Hub adicionalmente genera sus propios descubrimientos como resultado de la ejecución de verificaciones automatizadas y continuas en las cuentas.

De esta manera proporciona una puntuación de conformidad e identifica cuentas y recursos específicos que requieren atención, utilizando como base el CIS Amazon Web Services Foundations.

En el caso de que se produzcan cambios de configuración de seguridad en las cuentas, el usuario puede identificar periódicamente y evaluar de forma detallada las no conformidades señaladas, sin la necesidad de realizar análisis de seguridad manuales, permitiendo así una evaluación de la conformidad continua del entorno.

Habilitando la evaluación de conformidad

Desde la compañía se han ofrecido 10 pasos para habilitar el AWS Security Hub con la intención de monitorear, de forma automatizada, si las mejores prácticas del CIS Amazon Web Services Foundation se implementan correctamente en el entorno AWS.

El servicio AWS Config debe estar habilitado para ejecutar las validaciones de conformidad, ya que el Security Hub se utiliza de AWS Config Rules para efectuar el monitoreo de conformidad del ambiente AWS. Para habilitar el AWS Config se debe seleccionar el servicio Config en la consola AWS y hacer clic en “Get started”.

Luego, el usuario debe seleccionar todos los recursos y crear un bucket que almacene el historial de configuración y los archivos de configuraciones que contienen detalles de las características que supervisará el AWS Config.

Después de crear un role para el servicio AWS Config y hacer clic en Next, se ha referido que no es necesario definir la regla en la pantalla de Config Rules, teniendo en cuenta que se crearán automáticamente por Security Hub, haciendo clic en “Next” y confirmando la configuración. “Revise y cambie la configuración si es necesario y, a continuación, haga clic en ‘Confirm’”.

“Ahora vamos a habilitar el Security Hub que creará las reglas de verificación de conformidad basadas en los datos los estándares de CIS Amazon Web Services Foundations. En la consola AWS, seleccione el servicio de concentrador de seguridad y haga clic en el botón ‘Enable Security Hub’”.

Una vez en la consola del servicio, el sexto paso será hacer clic en el botón “Enable AWS Security Hub”, para luego hacer clic en Standards en el menú a la izquierda del servicio de Security Hub, donde se tendrá acceso para habilitar monitoreo de cumplimiento de las mejores prácticas de CIS Amazon Web Services Foundations.

Inmediatamente se debe hacer clic en “Enable” para habilitar la creación de reglas y la verificación y, posteriormente, validar la creación de las reglas en el AWS Config.

“Minutos después podrá analizar el estado de cumplimiento de los elementos evaluados en su cuenta y entorno AWS, basado en las mejores prácticas de CIS Amazon Web Services Foundations”.

En caso de múltiples cuentas, se ha dejado claro que es fundamental implementar un modelo de centralización de los descubrimientos del AWS Security Hub, facilitando así la identificación y tratamiento de los descubrimientos en una cuenta de seguridad centralizada, protegida y controlada.

“Para ello, puede invitar a otras cuentas seleccionando la opción ‘Settings’ en el menú de la izquierda y añadir las opciones cuentas cuyos descubrimientos desea centralizar”.

Finalmente se tiene que hacer clic en “Next” y validar si se ha enviado la invitación. Con la invitación enviada, se accede al servicio AWS Security Hub en la cuenta invitada y se acepta la invitación haciendo clic en “Update”.