ESET acaba de alertar sobre una nueva campaña de ciberataques dirigidos a organizaciones españolas y portuguesas mediante el uso del correo electrónico. Se trata de supuestos presupuestos para la realización de servicios pero, en realidad, los archivos se encuentran infectados.

Desde el fabricante de software de seguridad de la Unión Europea se ha explicado que los correos analizados han suplantado al remitente mediante técnicas de spoofing (suplantación). No se descarta que en algunos casos se haya conseguido tomar el control de los servidores de correo de las empresas remitentes.

Mediante una nota de prensa se ha indicado que uno de los aspectos importantes de esta nueva campaña de ciberataques es que los correos están escritos en perfecto castellano y que parecen provenir de empresas legítimas e, incluso, conocidas.

El objetivo sería hacer más creíble la solicitud y, al tratarse de correos remitidos desde empresas reales, muchos usuarios interpretan que se trata de asuntos legítimos, sienten confianza y descargan el fichero adjunto en formato .xls, .rtf o .doc.

“El fichero malicioso adjunto tiene una peculiaridad con respecto a otros casos anteriores, ya que Office no permite la ejecución automática de código incrustado en los documentos, algo que permitiría que el malware se activase sólo con abrir un Word, por ejemplo”.

Entonces, es el usuario el que debe activar manualmente la opción para poder ver ese código y, por eso, los delincuentes incrustan mensajes que les invitan a hacerlo. Ante esto, el documento malicioso intenta aprovechar la vulnerabilidad CVE-2017-11882 en Microsoft Office para comenzar su actividad ciberdelincuencial.

Josep Albors, responsable de investigación en ESET España, ha dicho que en pleno 2018 sigue existiendo la creencia entre muchos usuarios de que los ficheros Word o Excel no representan un peligro para sus sistemas, a pesar de haber sido utilizados en todo tipo de ciberataques desde hace más de 20 años.

Protección a ciberataques

En el comunicado se ha informado que los usuarios de soluciones de seguridad ESET están protegidos frente a esta primera fase del ataque gracias a la detección del exploit que intenta utilizar el documento malicioso, detección que recibe el nombre de Win32/Exploit.CVE-2017-11882.

Desde la compañía recuerdan que para evitar caer en este tipo de amenazas, es necesario mantener actualizado el sistema operativo y las aplicaciones, disponer de soluciones de seguridad, tales como ESET Smart Security, capaces de detectar ciberataques y desconfiar de correos electrónicos no solicitados aunque provengan de remitentes de confianza.

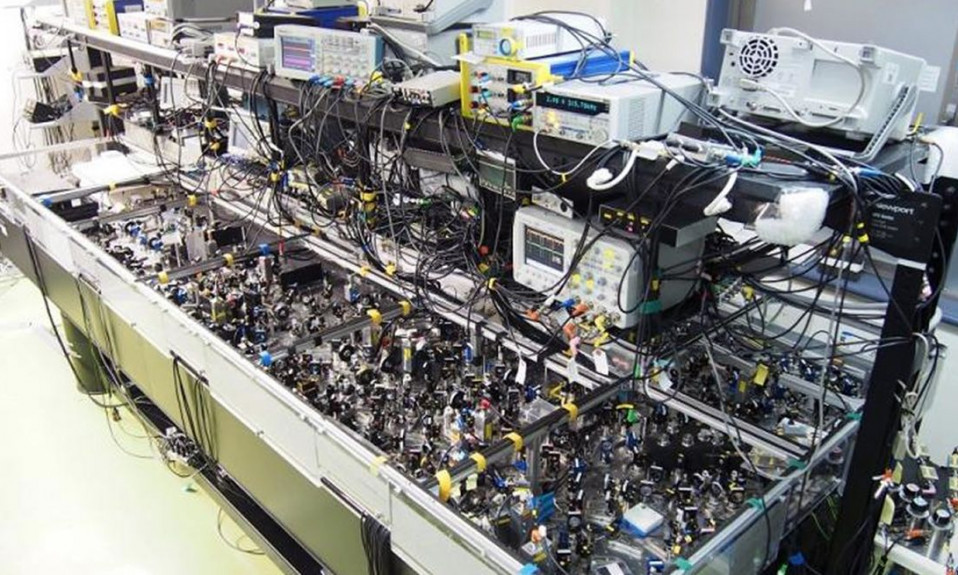

Malware para Linux

ESET también ha anunciado el descubrimiento de 21 familias de malware basado en OpenSSH que afectan a Linux, 12 de éstas desconocidas hasta la fecha. Las herramientas maliciosas son utilizadas ampliamente por cibercriminales que usan amenazas persistentes avanzadas (APT) que podrían tomar el control completo de los servidores Linux.

“OpenSSH es la herramienta más utilizada por los administradores de sistemas Linux para gestionar servidores de internet. Además, el hecho de que el 37% de los servidores expuestos de forma pública en internet utilice el sistema operativo Linux, convierte a OpenSSH en un vector de ataque habitual cuando lo que se persigue es controlar de manera remota esos servidores”.

La investigación de ESET, que incluyó el despliegue de honeypots o cibertrampas personalizadas para la clasificación de muestras y el análisis de varias familias de malware, ha proporcionado una visión del estado actual de las backdoors (puertas traseras) de OpenSSH.

Además, en el comunicado de prensa, se ha explicado que descubrieron algunos mecanismos interesantes utilizados por los delincuentes. “Por ejemplo, una de las familias de malware analizadas cuenta con diferentes modos para comunicarse con el servidor de mando y control (C&C), ya sea mediante la implementación de HTTP o directamente en los TCP y DNS”.

Se ha dicho que otras familias detectadas de malware también son capaces de recibir comandos a través de las contraseñas de SSH o de incluir funcionalidades de minado de criptomonedas.

Marc-Étienne Léveillé, analista sénior de malware en ESET y responsable de esta investigación, todavía escucha “la vieja cantinela de que Linux es más seguro que cualquier otro sistema operativo e, incluso, que Linux es inmune al malware”.

“Pero las amenazas a las que se enfrenta este sistema operativo no son ninguna broma y, por ello, en ESET dedicamos muchos recursos para mejorar la seguridad de estos sistemas”.

Y es que en 2013 los investigadores de ESET descubrieron una compleja botnet o red de ordenadores zombis formada por 25 mil ordenadores con sistema Linux en la denominada operación Windigo.

“El componente clave de Windigo era una backdoor basado en OpenSSH, llamado Ebury, que comprobaba si otras puertas traseras estaban activos en el sistema antes de desplegarse. Debido a que, en aquel momento, las backdoors de este tipo eran prácticamente desconocidos, ESET empezó a investigar sobre ellos y el resultado se ha mostrado ahora”.

Recomendaciones de ESET

La compañía ha recomendado a todas las organizaciones mantener sus sistemas actualizados, contar con autenticación basada en claves para SSH y deshabilitar los accesos remotos, con el objetivo de proteger los sistemas y salvaguardar los datos.

Además ha sugerido que utilicen una solución de autenticación multifactor para SSH y que descarguen ESET File Security como herramienta de seguridad. Léveillé espera que este tipo de descubrimientos mejoren las labores de prevención, detección y remediación en los futuros ataques basados en OpenSSH a servidores Linux.