En las organizaciones pareciera que cada día se tornan más conscientes del significado y la importancia de la ciberseguridad, a pesar de la desconfianza en los sistemas de defensas.

En muchas se contratan los servicios que ofrecen los proveedores de seguridad en Internet y se calcula que la inversión para esta área se incrementa anualmente en 10 %.

De hecho, Thierry Karsenti, vicepresidente de la Unidad de Negocios de Ingeniería y Nuevas Tecnologías de Check Point, ha venido haciendo hincapié en la manera en que se ha instaurado una cultura del riesgo en ciberseguridad en todo el mundo y el impacto que esta latente situación supone en el plano empresarial.

“Las probabilidades de sufrir un ciberataque han aumentado, la repercusión de los mismos se ha multiplicado y cada vez se tienen más en cuenta los daños colaterales”.

Karsenti ha informado que las organizaciones están invirtiendo un 10 % más en ciberseguridad, cada año, aunque paradójicamente la confianza en las soluciones de protección es cada vez más baja.

“Existe un desfase de seguridad terrible, la realidad empresarial se ha quedado estancada entre las soluciones de segunda y tercera generación y siguen en el 2010”, indicó el ejecutivo.

Evolución de los ciberataques

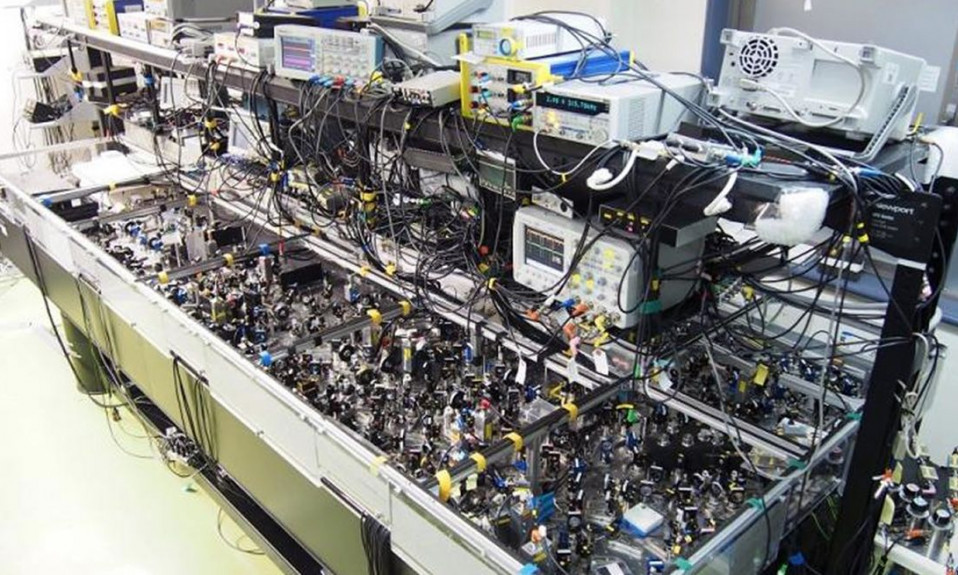

El portavoz de la compañía de ciberseguridad ha hecho un repaso de la evolución de las principales amenazas y de las soluciones para cada generación de ataques, resaltando que en la Gen I (Generación I) los ataques de virus en ordenadores independientes comenzaron como bromas o con ambiciones destructivas. “Para detener estas molestias se desarrollaron productos antivirus”.

Para la Gen II, los hackers ya no necesitaban ir de PC en PC para infectarlas, puesto que podían conectarse desde internet. “Nace la industria de la seguridad en red y Check Point lanza el primer firewall”.

Los atacantes, en la Gen III, empezaron a analizar redes y software para encontrar y explotar vulnerabilidades en toda la infraestructura de Tecnología de la Información (TI).

“Los firewalls y antivirus resultaron ser insuficientes frente a exploits. Check Point comenzó a centrarse en la prevención y lanzó sistemas de prevención de intrusos (IPS)”.

Los ciberataques alcanzaron un nuevo nivel de sofisticación con la llegada de la Gen IV, pues abarcaban desde el espionaje internacional hasta las brechas masivas de información personal, así como la interrupción de internet a gran escala.

Se ha explicado que los ataques se ocultaban de mil maneras, desde currículums hasta archivos de imágenes, evasivos y polimórficos.

“La seguridad de internet de segunda y tercera generación proporcionaba control de acceso e inspeccionaba todo el tráfico, sin embargo, no era capaz de enfrentarse a los nuevos ataques polimórficos. En respuesta a esto, se introdujo el ‘sandboxing’ para analizar de forma dinámica el contenido que llegaba desde el exterior y para afrontar los ataques de día cero”.

Ya para la Gen V, según lo afirmado, se lograron filtrar las herramientas avanzadas de hacking “de grado militar”, lo que permitió que los atacantes se movieran rápido e infectaran un gran número de empresas y entidades en enormes áreas geográficas.

Para Check Point, los ataques a gran escala y multivectoriales generan la necesidad de contar con estructuras integradas y unificadas de ciberseguridad.

“Las generaciones anteriores de patching y las tecnologías líderes de detección de primera generación no son capaces de lidiar con los ataques rápidos y sigilosos de quinta generación”.

La compañía ha venido tomando en cuenta esta situación y ha desarrollado soluciones avanzadas de prevención de amenazas que comparten la inteligencia de amenazas, en tiempo real, evitando ataques en diferentes escenarios.

Entonces, Karsenti cree que existe la necesidad de adoptar una arquitectura de seguridad Gen V. “De la Gen IV aprendimos que necesitamos prevención, reaccionar en tiempo real y proteger las principales brechas de seguridad. Lo que necesitamos ahora son medidas efectivas y ágiles”, concluyó.