Los investigadores de ESET han revelado ciertos detalles de un malware controlado de manera remota por el grupo de espionaje Turla, al cual han denominado LightNeuron. El peligro, que se esconde mediante esteganografía en adjuntos de correo PDF y JPEG, ha afectado a organizaciones de Brasil y de otras partes del mundo.

Desde la compañía de seguridad se ha indicado que el uso de rootkits ha estado en declive durante varios años, debido a las mejoras de seguridad en los sistemas operativos.

Sin embargo, los desarrolladores de malware, y muy especialmente aquellos que trabajan en grupos de espionaje, han estado ocupados en el desarrollo de nuevos y sigilosos userland malware.

“Recientemente, investigadores de ESET han indagado un sofisticado backdoor utilizado por el infame grupo de espionaje Turla, también conocido bajo el seudónimo Snake. Este backdoor, denominado LightNeuron, ha estado apuntando específicamente al servidor de correo Microsoft Exchange desde al menos 2014 y sigue siendo utilizado en recientes compromisos”.

Detalles en el código en la versión de Windows les hacen creer que existe una variante para Linux, a pesar de que no había muestras disponibles para su análisis.

Se ha precisado que durante el curso de la investigación fueron capaces de identificar al menos tres organizaciones víctimas, diferentes, una de las cuales es de Brasil.

Dos de esas víctimas, un Ministerio de Asuntos Exteriores y una organización diplomática regional, están asociadas a una reciente campaña del grupo Turla que se ha analizado.

“Debido a que notamos la presencia de una víctima en Brasil, gracias una muestra que fue cargada en el popular multi escáner VirusTotal, no hemos sido capaces de determinar la naturaleza de la organización víctima”, de acuerdo a lo anunciado en una entrada de blog.

Todo apunta a Turla

Sin temor a equivocarse, los investigadores de ESET creen que Turla es quien opera LightNeuron. Los expertos respaldan esta afirmación en algunos artefactos recolectados durante la investigación.

En uno de los servidores Exchange comprometidos encontraron un script PowerShell conteniendo malware, previamente atribuido a Turla, siendo droppeado 44 minutos antes de un script PowerShell utilizado para instalar LightNeuron.

Otro de los hallazgos fue que el script utilizado para instalar LightNeuron tiene un nombre de archivo – ps1 – que se ve como los típicos nombres de archivo que utiliza Turla.

“En otro servidor comprometido, IntelliAdmin (una herramienta de administración remota, empaquetada con un empaquetador utilizado solamente por Turla) fue droppeado por LightNeuron”.

Los investigadores además han determinado que, para cada ataque de LightNeuron, hubo otras instancias de malware de Turla en la misma red. También se ha detallado que la dirección de correo utilizada por los atacantes fue registrada en GMX por alguien que se hizo pasar por un empleado de la organización apuntada como blanco.

El mismo proveedor, de acuerdo a la publicación, fue utilizado para el backdoor de Outlook y para un backdoor PowerShell sin documentar y los expertos lo han denominado PowerStallion. Se ha recordado que investigadores de Kaspersky Labs además atribuyeron sin total seguridad LightNeuron, al grupo Turla, en un informe de tendencias de APT.

Características de LightNeuron

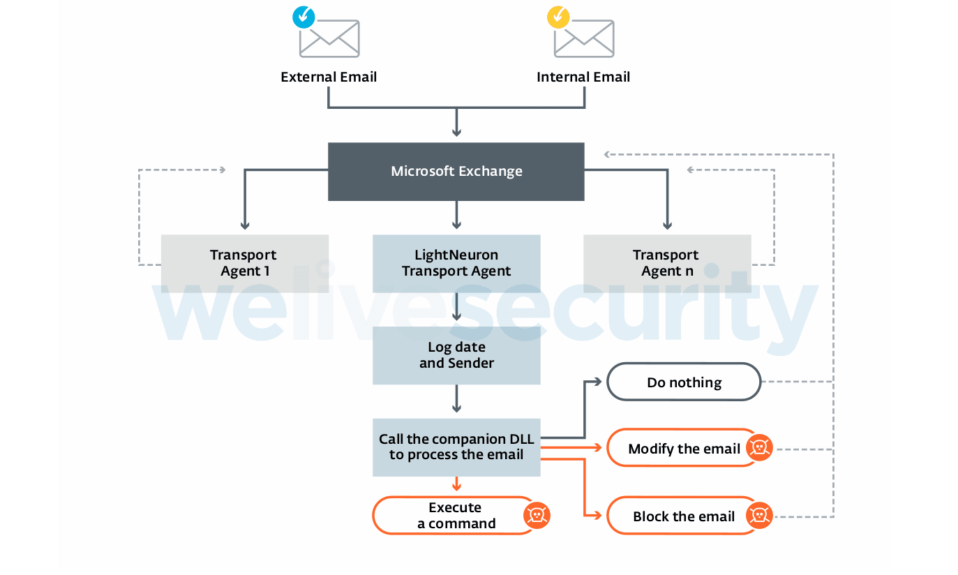

Para los investigadores de ESET, LightNeuron es el primer malware dirigido específicamente a servidores de correos de Microsoft Exchange. Se ha informado que utiliza una técnica de persistencia jamás vista anteriormente: un Transport Agent (en español Agente de Transporte).

LightNeuron, al empujar el acceso del Transport Agent, es capaz de leer y modificar cualquier correo a través del servidor de correo, crear y enviar nuevos correos, así como bloquear cualquier correo. En todo caso, el destinatario original no recibirá el correo.

“El comando handler es diferente a los otros que realizan modificaciones en los correos. Se trata de un backdoor controlado por correo. Los comandos están ocultos en PDF o JPEG adjuntos utilizando esteganografía”.

Así, los atacantes sólo tienen que enviar un correo que contenga un documento PDF o imagen JPEG, especialmente confeccionada, a cualquier dirección de correo de las organizaciones comprometidas. Esto permite tomar control total del servidor de Exchange a través del uso de los comandos que se han mostrado en la investigación.

“Una vez que un correo es reconocido como un correo comando, el comando es ejecutado y el correo es bloqueado directamente en el servidor de Exchange. De esta manera trabaja de manera sigilosa y el destinatario original no será capaz de verlo”.

Se ha destacado que LightNeuron utiliza esteganografía para esconder sus comandos dentro de un documento PDF o una imagen JPEG. Siendo así, e incluso si el correo es interceptado, tendrá una apariencia legítima porque contiene un adjunto válido.

Los datos del comando pueden estar en cualquier parte del documento, en el caso de un PDF, según lo publicado. Además, se ha señalado que los operadores de LightNeuron sólo agregaron un encabezado al comienzo del PDF para especificar el punto en el que los datos están localizados.

Desde ESET se ha dejado claro que la limpieza de LightNeuron no es una tarea sencilla, pues el sólo hecho de eliminar los dos archivos maliciosos interrumpirá Microsoft Exchange, evitando que todos en la organización envíen y reciban correos electrónicos.

“Antes de eliminar realmente los archivos, el Transport Agent malicioso deberá ser deshabilitado. Antes de implementar un mecanismo de limpieza recomendamos que lea el documento técnico completo”.

Todo parece apuntar a que, por el momento, LightNeuron ha asumido el título de ser el malware más avanzado que hasta ahora se conoce en el arsenal de Turla. Es por eso que los expertos continuarán siguiendo de cerca las actividades de del grupo de espionaje para ayudar a las potenciales víctimas a proteger sus redes.