Los piratas cibernéticos no paran sus ataques y lo hacen mediante cualquier sistema que pudiera representar una importante ganancia, como es el caso de las criptobilleteras. Afortunadamente se cuenta con investigadores de malware, como Lukas Stefanko, que pueden detectar a tiempo estas ciberamenazas para contrarrestar su maliciosa acción.

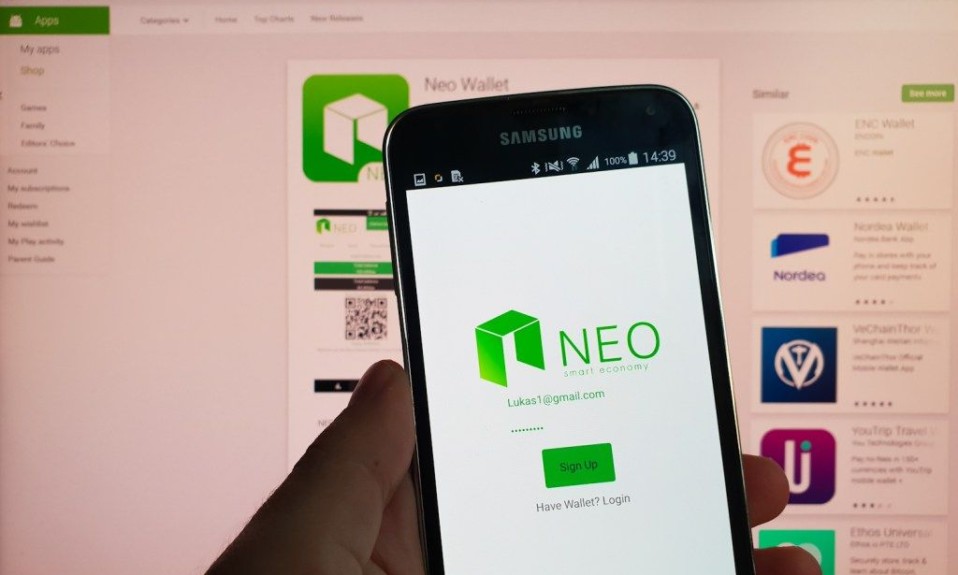

En su blog personal, este especialista que trabaja para ESET desde 2011, acaba de publicar que ha encontrado cuatro aplicaciones falsas en Google Play Store que intentaron engañar a los usuarios para lograr hacerse de sus credenciales o suplantar las billeteras de criptomonedas.

Stefanko ha explicado que estas amenazas imitan servicios legítimos para NEO, Tether y MetaMask, por lo que de inmediato ha procedido a informar sobre estas aplicaciones al equipo de seguridad de Google y también las eliminó sin pensarlo dos veces.

“Los atacantes no sólo están interesados en las credenciales de la banca móvil y la información de las tarjetas de crédito para obtener acceso a los fondos de las víctimas, sino también en la criptomoneda”, ha asegurado el investigador en la publicación.

Lukas Stefanko ha expuesto además que estas cuatro aplicaciones de criptobilleteras se dividen en dos categorías. La primera la ha definido como la categoría de phishing, donde la aplicación maliciosa solicita al usuario su clave privada y la contraseña de la cartera tras su lanzamiento. “Ese es el caso de la falsa aplicación MetaMask”.

La segunda categoría descrita por el especialista son las carteras falsas. En esta categoría ha encontrado otras tres aplicaciones creadas por el mismo atacante: NEO Wallet, Tether Wallet.

“Las billeteras de criptomonedas no crean una nueva billetera al generar una dirección pública y una clave privada. Estas aplicaciones maliciosas sólo muestran la dirección pública del atacante sin acceso del usuario a la clave privada. La clave privada es propiedad del chico malo”, según su explicación.

Una vez que se lanza la falsa aplicación de criptobilleteras, el usuario piensa que la aplicación ya generó su dirección pública donde él puede depositar su criptomoneda. Si el usuario envía sus fondos a esta billetera, no puede retirarlos porque no posee una clave privada.

“Para este propósito, creé dos cuentas diferentes, sin embargo, en ambas aplicaciones me asignaron la misma dirección pública, incluido el código QR”, de acuerdo a lo experimentado por Stefanko durante su investigación.

Amenazas detectadas

El análisis alcanzado por el investigador de malware sobre las falsas carteras de criptomonedas descubiertas en Google Play Store, además de revelar las dos piratas en el App Store oficial, también ha demostrado la funcionalidad de las aplicaciones.

Ha logrado comparar las herramientas SaaS (Software como Servicio) legítimas, versus las criptobilleteras falsas; analizar sus códigos y recomendar las maneras de mantenerse seguros.

“Lo que más me preocupa es que estas billeteras falsas se crearon utilizando el servicio generador de aplicaciones Drag and Drop, sin ningún conocimiento de codificación requerido”.

Eso, para Stefanko, significa que cualquiera puede literalmente “desarrollar” una aplicación maliciosa simple, pero efectiva, ya sea para robar credenciales o suplantar la billetera de monedas criptográficas, una vez que el precio de Bitcoin sube y comienza a aparecer en las primeras páginas.

Lukas Stefanko

Lukas se define como un investigador de malware que comenzó como analista de malware de Windows pero, después de dos años, decidió continuar como analista de malware de Android porque le parecía más intrigante y prometedor. Y es que en ese entonces pudo presenciar el cambio de computadoras a dispositivos móviles y Android fue uno de los corredores principales.

“Lo que distingue a Android de iOS es que es una plataforma abierta, que me animó a centrarme en el sistema operativo Android en mi tiempo libre y a deshacerme de mi iPhone 3G, algo de lo que nunca me arrepiento, por la comodidad que ofrece”.

Sin embargo, para él, las plataformas abiertas tienen ciertas deficiencias porque dependen en gran medida de la buena voluntad de los contribuyentes al ecosistema y éstos no siempre trabajan en beneficio de los usuarios finales.

“El hecho de que Android sea un sistema operativo móvil dio lugar a la explotación de diferentes funcionalidades a través de malware, como enviar mensajes de texto y hacer llamadas, tomar fotos y grabar llamadas en nombre de los usuarios”.

Como resultado de esta creciente explotación, comenzó a categorizar el malware de Android en diferentes familias de malware y fue entonces cuando comenzó con su primer análisis del malware de Android y echó a un lado el trabajo del malware de Windows.

Lukas Stefanko ha dejado claro que en el ecosistema de malware de Android existen muchas formas inusuales de penetrar en la seguridad de los dispositivos, a través de familias de troyanos que pretenden proporcionar funcionalidades básicas como realizar llamadas o enviar mensajes de texto, para recopilar datos privados en segundo plano o hacerse pasar por su aplicación bancaria o criptobilleteras.

Según él, no hubo investigaciones ni blogs que divulgaran ninguna de estas prácticas maliciosas e informaran a los usuarios finales y por eso decidió comenzar su propia investigación a través de su blog dedicado. Ya ha publicado más de 58 artículos sobre malware para Android, revelando aplicaciones inseguras y maliciosas en Google Play Store y otras tantas en su perfil de Twitter.