El panorama de amenazas cibernéticas sigue en constante evolución con nuevos y modernos métodos de piratería, por lo que la seguridad de los puntos finales se ha convertido en un área clave de atención para los administradores de TI (Tecnologías de la Información) y otros profesionales de la tecnología.

Para Matt Williams, un autodenominado “geek tecnológico”, mantenerse al día con estos peligros digitales se ha vuelto una preocupación clave de las empresas en todas las líneas de la industria.

Cree que muchas de las prácticas de seguridad probadas no han logrado aislar las redes privadas de las brechas de datos, el malware y otros tipos de actividades maliciosas.

“El problema es que los marcos tradicionales de ciberseguridad se centran abrumadoramente en amenazas externas, desde ataques de fuerza bruta y robo de credenciales, hasta estafas de phishing y archivos adjuntos de correo electrónico infectados, e ignoran las vulnerabilidades internas de los puntos finales”.

Entonces, a medida que las organizaciones de todo el mundo continúen invirtiendo en tecnologías informáticas avanzadas y dispositivos de Internet de las Cosas (IoT), deberían tener claro cuáles son las vulnerabilidades de punto final más comunes y cómo se pueden resolver antes de que ocurra un ataque cibernético.

Y es que la transformación digital ha proporcionado a las empresas una variedad de beneficios operativos y financieros, sin embargo, administrar una gran flota de computadoras, dispositivos móviles y dispositivos inteligentes requiere una postura agresiva de ciberseguridad.

“Cada dispositivo conectado a una red privada representa un punto de acceso potencial que los posibles piratas informáticos pueden explotar, razón por la cual la mayoría de las organizaciones implementan normas rígidas de seguridad de datos y credenciales de usuario”.

Muchas empresas, a pesar de estos protocolos, aún luchan para evitar costosas violaciones de datos y proteger adecuadamente sus dispositivos comerciales.

Gestión de puntos finales

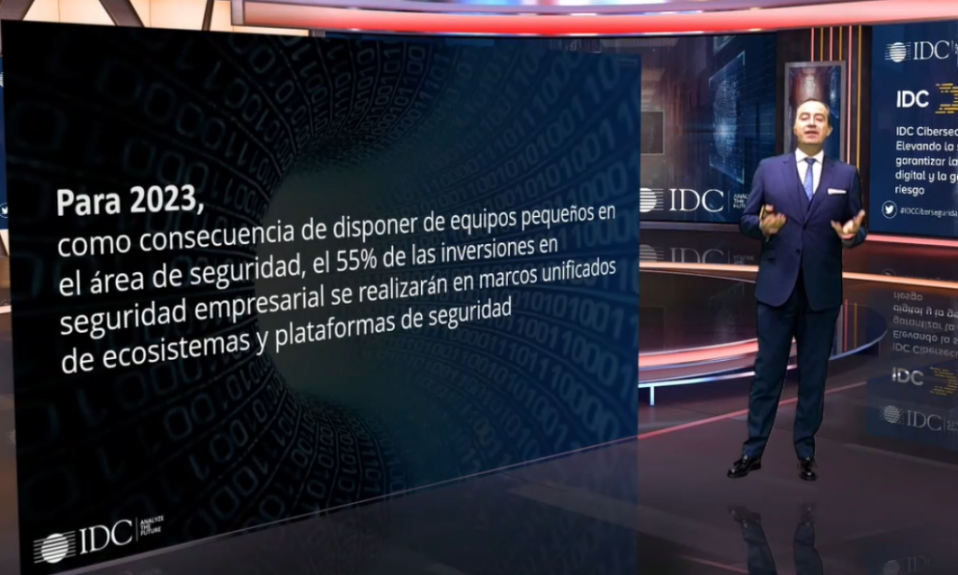

El experto se ha hecho eco de un informe del Instituto Ponemon que ha revelado que alrededor del 56 % de las empresas carece de estrategias integrales de gestión de puntos finales y seguridad.

Las organizaciones, además, gastarían un promedio de 1,156 horas por semana en detectar y contener puntos finales inseguros, lo que resulta en un gasto anual de más de 3.4 millones de dólares.

Estas importantes inversiones de tiempo y dinero desafortunadamente no estarían dando resultados, ya que el 73 % de las empresas no está preparada adecuadamente para responder a los ataques cibernéticos, de acuerdo a otro estudio de Hiscox.

Matt Williams ha detallado que algunas de las amenazas cibernéticas más comunes dirigidas a puntos finales empresariales incluyen Man in the middle (Hombre en el medio) y ataques de Denegación de Servicio Distribuidos (DDoS).

También abarcan las estafas de phishing (suplantación de identidad) e ingeniería social, ransomware, malware y virus, cross-site scripting e inyecciones SQL.

Ha señalado que las grandes organizaciones implementan un gran volumen de dispositivos y esa es una de las razones por las cuales la seguridad de los endpoints (puntos finales) es tan difícil en estas compañías.

Además, es muy común que las estaciones de trabajo tengan diferente software, aplicaciones, configuraciones y más, debido a que cada departamento tiene sus propias necesidades tecnológicas.

Protección de punto final

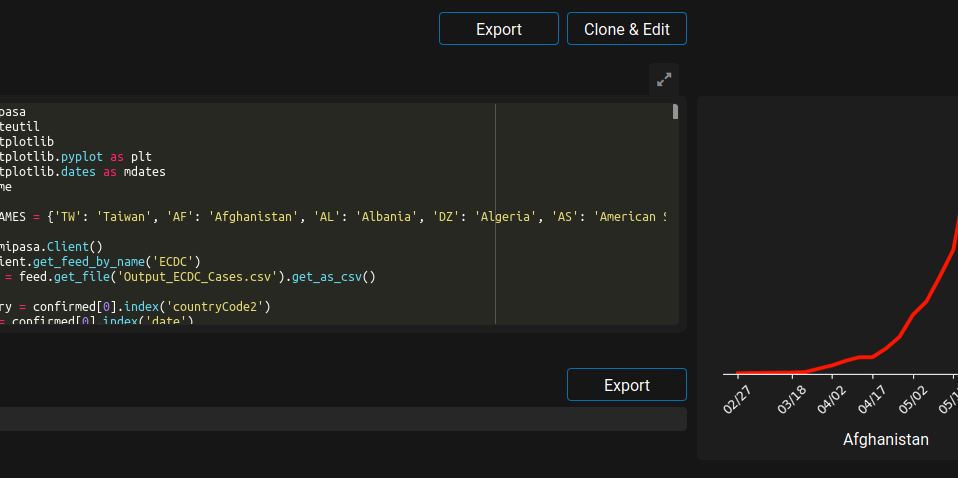

Para el experto de Faronics, las empresas se están moviendo cada vez más hacia un enfoque de seguridad en capas que aprovecha varias aplicaciones defensivas diferentes (pero superpuestas).

“El concepto es bastante sencillo: un solo sistema de ciberseguridad puede tener fallas y los administradores de TI pueden no ser conscientes de las vulnerabilidades hasta que se produzca un ataque».

Entonces, al integrar varias plataformas de seguridad dispares, las organizaciones podrían llenar los vacíos y mejorar sus capacidades de protección.

La mayoría de las estrategias de seguridad en capas, haciéndose eco de IBM, brindan garantías en cuatro capas del modelo de red de computadora tradicional.

Esto incluye la seguridad a nivel del sistema, según su publicación de blog, protegiendo así las operaciones básicas de los puntos finales y garantizando que cada dispositivo esté configurado correctamente.